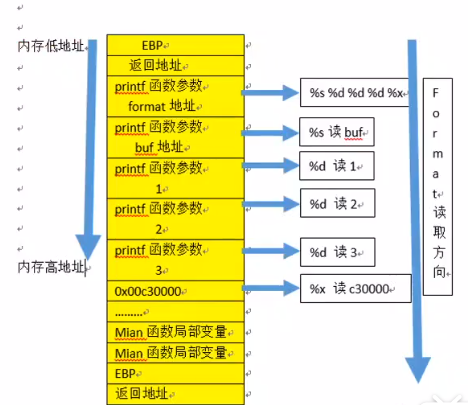

格式化字符串利用—读 漏洞原理 格式化字符串漏洞常见的标志为printf(&str),其中str中的内容是可控的。printf在解析format参数时,会自动从栈上format字符串结束的位置,按顺序读取格式化字符串对应的参数。如图所示,执行的命令为printf("%s %d %d %d %x",buf, 1, 2, 3),紧随格式化字串后压入栈上的参数为4个,但格式化字串有五个参数,printf在解析第五个参数%x时,会继续往栈上读取,造成了信息泄露: 题目分析 checksec信息如下,保护全开: [*…

程序流程分析 core_ioctl io_ctl函数负责处理驱动对系统操作的响应流程,源码如下: _int64 __fastcall core_ioctl(__int64 a1, int switch_index, __int64 in_arg) { __int64 in_arg_1; // rbx in_arg_1 = in_arg; switch ( switch_index ) { case 0x6677889B: core_read(in_arg); break; case 0x6677889C: prin…

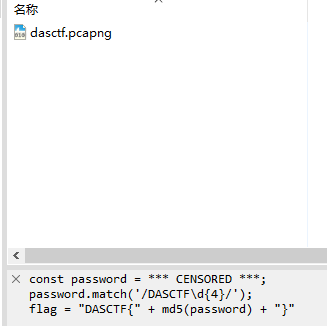

打比赛时遇到的一道有意思的题目,角度挺新颖,让我吃了固定思维的亏。 题目是一个压缩包,里面有一个pcapng文件,压缩包注释还贴心地给了密码的格式,DASCTF加4个字母: 在wireshark中查看数据包内容,发现了wifi握手包。 结合压缩包的注释,猜想应该是密码爆破没跑了,果断aircrack-ng走起: crunch 10 10 -t DASCTF%%%% > a.txt # 生成DASCTF+4位数密码字典 aircrack-ng -w a.txt dasctf.pcap #爆破密码 结果没找到密钥…

签到 打开题目直接获取到flag,真·签到 Welcome: 下载得到一个无后缀的文件,binwalk查看是bmp位图 拖进Stegsolve使用偏移工具得flag 调查问卷 填写问卷得flag,真·水题 Streamgame三连 Streamgame1: 下载下来是一个包含加密脚本和加密后key的压缩包 首先观察下加密脚本 from flag import flag assert flag.startswith("flag{") assert flag.endswith("}") assert len(flag)…